Son pocos los que pasan los veinticinco años: la franja más amplia va de los diecisiete a los veintitrés y por lo general estudian carreras relacionadas con computación, matemática, ingeniería o electrónica. Los que llegan a los treinta sin abandonar la actividad mantienen una actitud adolescente y alternan entre las responsabilidades del mundo adulto y los juegos de la infancia. Son los hackers.

El hacking es una actividad no muy popular aún en la Argentina pero ya tradicional y muy convocante en el mundo entero. La palabra deriva de hack, hachar en inglés, y es el término que se usaba para describir la familiar forma en que los técnicos telefónicos arreglaban las cajas defectuosas: el bueno y viejo golpe seco a un costado de la caja. La persona que realizaba esa operación era, naturalmente, un hacker.

En 1959 la denominación alcanzó a los estudiantes del Massachusetts Institute of Technology - el famoso MIT de los Estados Unidos - que se reunían alrededor de la computadora IBM 407, una máquina a la que conocía mejor que a sus madres. En aquel tiempo era común que el aparato fallase por razones extrañas y las reparaciones, que solían ser esotéricas, incluían el casero método del impacto de costado, tan útil para la tecnología valvular: el que nunca le pegó a uno de esos viejos televisores que tire la primera piedra....o pruebe su extrema juventud.

A poco de andar , los pioneros elaboraron sus propias reglas, que aún hoy se consideran básicas aunque no haya colegio de Hackers ni Consejo Profesional del rubro. Las más conocidas son las que Steven Levy dicta en su libro Hackers, Heroes of the Computer Revolution ( Hackers héroes de la revolución informática), un clásico en la definición del hacking:

1. El acceso a las computadoras - y a cualquier cosa que pueda enseñarte algo acerca de la forma en que funciona el mundo - debe ser total e ilimitado.

2. Apelar siempre a la imperativa: ¡ Manos a la obra !

3. Toda la información debe ser libre y/o gratuita.

4. Hay que desconfiar de la autoridad. Hay que promover la descentralización.

5. Los hackers deberán ser juzgados por sus hackeos, no por falsos criterios como títulos, edad, raza o posición.

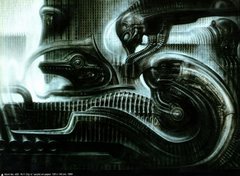

6. En una computadora se puede crear arte y belleza.

7. Las computadoras pueden cambiar la vida para mejor.

“El hacking es el séptimo crimen computacional ( los seis anteriores son el robo de dinero, sabotaje, robo de hardware, de software, de información y espionaje industrial ). Quien elige el hacking prefiere no cometer los otros; sus motivaciones son el ansia de saber, adquirir conocimiento y divulgar la información obtenida”, predica Knightmare, el autor de Secretos de un súper hacker, quién divulgó en su libro los conocimientos necesarios para convertirse en un hacker de ley, aunque reconoce que las situaciones no siempre son tan puras: “ Muchos hackers usan su talento para hacer negocios: robar, defraudar mediante tarjetas de crédito o alquilar sus servicios, por ejemplo, a los investigadores privados para averiguar datos de y para sus clientes”, afirma. En esto se encuadra el espionaje, no sólo industrial sino tambien el de algunas áreas de gobierno. Knightmare sostiene que “constituyen en descrédito para la comunidad; los verdaderos y vocacionales desprecian esta línea de trabajo. Pueden perdonar y entender que se haga una vez, pero si la actitud es reiterada lo que se vende es la integridad.

Hay cinco categorías de hackers: los novatos, que ingresan en el mundo del hacking se cansan pronto y abandonan; los turistas, que insisten en sus intentos hasta entrar en un sistema y luego lo abandonan para hacer lo mismo con otro, los estudiantes, solo interesados en conocer y aprender a manejar el sistema en el que ingresan; los crashers, que acceden a una máquina con la sola intención de producir daño; los ladrones, que buscan beneficio económico y , generalmente, forman parte del personal de la empresa involucrada en el robo o la estafa.

Como sucediera en otras partes del mundo, los hackers vernáculos se nuclearon a finales de los ocheta , en un ya mítico grupo fundacional: el PUA. A pesar de las reminisencias del lunfardo PUA no significaba otra cosa que Piratas Unidos Argentinos ( ¡ Y no Políticos Unidos Argentinos, como sé que algún mal pensado está suponiendo ! ) llegando a tener problemas con la Policía Federal, la Interpol, y algunos Servicios de Inteligencia aledaños. Hace poco un hacker argentino logró penetrar el sitema informático de la NASA. La Agencia Espacial cangeó no punir al adolescente a condición de que este dijera cómo había logrado penetrar el sistema.

Sabiamente o no, todas las áreas de nuestra vida dependen hoy cada vez más de sistemas informáticos. Algunos antropólogos afirman que muchos de los rasgos de nuestra era informática nos asemejan cada vez más a las formas sociales y políticas más primitivas: la sociedad de cazadores y recolectores. Esta gente, en primera instancia, no tenían ninguna relación real con el territorio, tenían poco “sentido de lugar” y - al igual que los hackers - carecían de de cada vez menos límites en la “caza”, la “pesca” y la “recolección”. Má allá de estos seductores paralelismos, seguramente el fenómeno del “hackerismo” no nos podrá ser indiferente.

No hay comentarios:

Publicar un comentario